Filtriranje interneta ni učinkovito

Po tem, ko smo pred kratkim pisali o tem, da sprememba Zakona o igrah na srečo uvaja cenzuro spletnih strani ter opisali v čem je tehnični problem blokiranja spletnih mest, so noveli ZIS poročali tudi nekateri slovenski mediji. Časopis DELO v članku Ministrstvo: Filtriranje interneta izvedljivo in smotrno dne 9. januarja 2010 navaja izjavo predstavnika ministrstva za finance, da si “pri omejevanju prirejanja iger na srečo po internetu [si] pomagamo z ukrepi, za katere imamo zakonsko podlago ter so izvedljivi in smotrni“.

Dejstvo seveda je, da novela Zakona o igrah na srečo kljub svoji spornosti daje zakonsko podlago za blokiranje (oz. cenzuro) dostopa do spletnih strani. Zastavlja pa se vprašanje ali je takšen ukrep izvedljiv in smotrn. Kot je v članku Problemi blokiranja spletnih mest pokazal Gorazd Božič (sicer vodja varnostnega centra za posredovanje pri omrežnih incidentih SI-CERT, na Arnesu) je namreč vse možne ukrepe za blokiranje mogoče zaobiti razmeroma enostavno.

Omrežje Tor

Osnovna ideja izogibanja cenzuri je, da uporabnik do blokirane spletne strani (ali internetne storitve) ne skuša dostopati neposredno, pač pa preko posrednika. Primer iz realnega sveta – če je recimo državljan Sovjetske zveze želel odpotovati v ZDA, pa mu njegove oblasti tega niso dovolile (niso izdale izstopnega vizuma za ZDA), je lahko poskušal odpotovati v Jugoslavijo, od tam v Avstrijo in nato v ZDA (predpostavimo, da ZDA ni zahtevala vstopnih vizumov). Podobno je tudi na internetu. Uporabnik, ki želi dostopati do blokirane spletne strani, poišče posredniški strežnik (ang. proxy) v tuji državi, ki blokade nima, se poveže nanj in potem preko tega strežnika do blokirane spletne strani. Povezava do ciljne spletne strani v tem primeru sicer deluje nekoliko počasneje (saj se promet preusmerja po internetu), deluje pa.

Nastavljanje posredniških strežnikov je precej enostavno, težava pa nastopi, če uporabnikov ponudnik dostopa do interneta skuša blokirati dostop do posredniškega strežnika (v tem primeru uporabnik lahko poišče novega) ali pa pregleduje vsebino internetnega prometa in na ta način ugotovi, da se uporabnik v resnici skuša povezati na blokirano spletno stran.

Težave so se že pred leti zavedli v ameriški nevladni organizaciji Electronic Frontier Foundation ter leta 2004 pričeli z razvojem anonimizacijskega in proticenzurnega omrežja Tor. Začetki razvoja te platforme sicer segajo v raziskovalni labolatorij ameriške mornarice leta 2002.

Pri omrežju Tor gre za množico strežnikov v različnih državah, ki delujejo kot nekakšen velik, razpršen posredniški strežnik preko katerega se lahko uporabniki izognejo blokadam ali po spletu brskajo anonimno. S stališča uporabnika je uporaba Tor omrežja precej enostavna. Najprej si je v računalnik potrebno namestiti poseben program, tim. Tor odjemalca. Tor odjemalec je na voljo za vse razširjene operacijske sisteme (Linux, Windows, Mac, BSD, Unix,…) in je popolnoma brezplačen in odprtokoden. Sama namestitev je povsem preprosta (na voljo so tudi podrobna navodila za uporabo), poleg samega osnovnega programa pa namestitveni paketi vsebujejo tudi določene podporne aplikacije (ena pomembnejših je dodatek za spletni brskalnik Firefox, TorButton), s pomočjo katerih lahko Tor omrežje uporabljamo na zelo enostaven način.

Drugi del platforme pa so anonimizacijski strežniki. Gre za strežnike (lahko tudi za navadne računalnike), na katere prostovoljci, tim. operaterji Tor omrežja, naložijo posebno aplikacijo, tim. Tor strežnik. Le-ta poskrbi, da se računalniki povežejo med seboj v omrežje, da znajo sprejemati in posredovati internetni promet uporabnikov Tor omrežja in da se promet anonimizira.

Ko torej uporabnik želi preko Tor omrežja dostopati do neke spletne strani, zažene spletni brskalnik ter najprej omogoči povezavo v Tor omrežje. S pomočjo spletnega brskalnika Firefox in dodatka TorButton je to mogoče z enim samim klikom na rdeč napis “Anonimizacija izključena” v statusni vrstici brskalnika Firefox. TorButton je namreč v veliki meri preveden tudi v slovenščino (pri razvoju dodatka TorButton sem sodeloval tudi sam). Ko se napis spremeni v zeleno obarvan “Anonimizacija vključena“, to pomeni, da je spletni brskalnik povezan s Tor odjemalcem v računalniku. Z drugimi besedami – vse spletne komunikacije v tem brskalniku so sedaj namesto neposredno v internet, preusmerjene k Tor odjemalcu – od tam dalje pa v Tor omrežje.

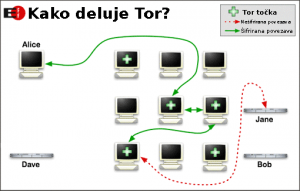

Tor odjemalec pa se pred tem že avtomatično poveže v Tor omrežje. To stori tako, da se najprej poveže na poseben imenik, v katerem pogleda kateri Tor strežniki so na voljo v omrežju ter se potem ko dobi zahtevo spletnega brskalnika, poveže na enega izmed naključno izbranih Tor strežnikov. Tu se komunikacija preusmeri na drugi naključno izbrani Tor strežnik (tim. vmesna točka, ang. middle point oz. relay), od tam pa na tretji naključno izbrani Tor strežnik, tim. izhodno točko (ang. exit point), od koder se komunikacija usmeri proti ciljnemu strežniku. Če torej uporabnik na Kitajskem želi dostopati do blokirane spletne strani v ZDA, se njegov Tor odjemalec najprej poveže na naključno izbrano Tor točko npr. v Nemčiji, od tam se komunikacija preusmeri v npr. Brazilijo, nato pa v npr. Britanijo – tam pa zapusti Tor omrežje in se preusmeri na strežnik v ZDA.

Pri tem pa je potrebno povedati, da vsa komunikacija do izhodne Tor točke poteka šifrirano, torej morebitni prisluškovalec ne more ugotoviti kakšna je vsebina komunikacije niti kam je komunikacija namenjena. Z opisanim postopkom se je namreč mogoče povsem enostavno izogniti blokadi, poleg tega pa omenjeni uporabnik ostane tudi anonimen. Prva, vhodna točka v Tor omrežje sicer pozna identiteto uporabnika, vendar ne ve, kam je namenjena njegova komunikacija, niti ne pozna vsebine komunikacije. Druga (vmesna) točka, pa že nima več podatka o identiteti izvornega uporabnika, poleg tega pa tudi ne more vpogledati v vsebino njegove komunikacije. Tretja, izhodna točka pa sicer vidi kam je izhodna komunikacija namenjena, vendar ne pozna identitete uporabnika, pač pa le identiteto vmesne točke.

Poleg tega so razvijalci Tor omrežja v samo infrastrukturo vgradili še nekatere mehanizme, ki varnost in zanesljivost delovanja Tor omrežja še povečajo. Pri tem so jim veliko pomagale izkušnje s kitajskimi poskusi cenzure in lanskoletnimi cenzorskimi poskusi Irana ob protestih proti Ahmadinejadu. Obstaja namreč možnost, da se cenzorska država odloči blokirati dostop do Tor imenika ali Tor strežnikov – v tem primeru se Tor odjemalec sploh ne more povezati v Tor omrežje in cenzura zopet postane učinkovita. Razvijalci platforme pa so tak scenarij seveda predvideli in omogočili postavitev posebnih strežnikov, poimenovanih Tor mostovi (ang. Tor bridges), ki niso vpisani v centralni Tor imenik, zato jih tudi ni mogoče avtomatizirano blokirati. V primeru blokade mora uporabnik poiskati tak Tor most (navadno jih v primeru večjih cenzorskih ukrepov, kot npr. v Iranu, začasno ponudijo številni prostovoljci po vsem svetu), preko katerega se nato poveže v Tor omrežje. Poleg tega se na vsake nekaj časa (okrog minute) pot po kateri potujejo podatki od uporabnika do cilja komunikacije samodejno (in naključno) spremeni, kar še dodatno oteži analizo prometa.

Tor omrežje in Tor programska oprema, sta bila v zadnjih letih tarča resnih varnostnih analiz in številnih napadov tako s strani hekerjev, kot s strani različnih nedemokratičnih držav. Tako so bile v Tor platformi najdene številne resne varnostne ranljivosti, ki so omogočile razkritje identitete uporabnika, ki je po spletu želel surfati anonimno, vendar pa razvijalci Tor platforme vse odkrite napake in ranljivosti redno odpravljajo, platforma pa se s tem čedalje bolj izboljšuje. Na voljo so tudi številni testi, s katerimi je mogoče preveriti ali je smo z uporabo Tor-a zares anonimni ali ne (eden bolj znanih je Metasploit Decloak Engine), edino bolj resno nevarnost pa predstavljajo zlonamerni operaterji izhodnih Tor točk. Le ti namreč lahko prestrezajo in tudi spreminjajo vsebino komunikacij do cilja komunikacije. Znani so primeri zlonamernih operaterjev izhodnih Tor točk, ki so na ta način uspešno kradli gesla uporabnikov e-pošte ali v njihovo (spletno) komunikacijo vrivali zlonamerno kodo ali oglase. Vendar tudi proti temu obstaja rešitev, in sicer po eni strani uporaba šifriranja in preverjanja certifikatov ciljnih strežnikov (uporabniki npr. za branje e-pošte ali obiskovanje spletnih strani uporabljajo šifrirane protokole), po drugi strani pa upravitelji Tor omrežja na samem omrežju izvajajo nekatere teste (projekt Snakes On A Tor), s katerimi skušajo odkriti take zlonamerne izhodne točke, ki jih potem izključijo iz omrežja.

V primeru branja npr. znanega slovenskega spletišča Slo-Tech.com, je tako priporočljivo, da uporabnik namesto nešifrirane povezave so tega spletišča preko Tor omrežja uporabi (SSL) šifrirano povezavo (https), hkrati pa tudi preveri pristnost Slo-Techovega SSL certifikata, pri čemer si je mogoče pomagati z dodatkom Pet Name Tool za spletni brskalnik Firefox.

Poleg tega Tor omrežje omogoča tudi vzpostavitev anonimnih spletnih strani na katerih je mogoče anonimno objavljati različne vsebine. Te spletne strani se nahajajo znotraj Tor omrežja in iz zunanjega interneta niso vidne, njihovo lokacijo pa je praktično nemogoče izslediti.

Seveda je Tor omrežje mogoče zlorabiti tudi za nelegalne aktivnosti, npr. anonimno dostopanje ali distribucijo otroške pornografije, razne hekerske napade, goljufije, itd. Problema se upravitelji Tor omrežja dobro zavedajo in uporabnike pozivajo naj omrežja ne uporabljajo za takšne zlonamerne aktivnosti, pač pa izključno za izogibanje cenzuri in za bolj svobodno, anonimno, uporabo spleta. Na voljo so sicer tudi nekatere tehnične rešitve s katerimi se preprečuje nekatere zlorabe (npr. pošiljanje neželene elektronske pošte), upravitelji Tor omrežja pa so kljub možnim zlorabam prepričani da koristi anonimizacije in neoviranega pretoka informacij odtehtajo slabosti.

S tem se je mogoče strinjati ali pa tudi ne, dejstvo pa je, da je Tor dobro razvita in preizkušena tehnologija, ki omogoča enostavno in učinkovito izogibanje cenzorskim blokadam. Razvijalci Tor omrežja v prihodnosti načrtujejo tudi razvoj novih tehnologij za še bolj učinkovito izogibanje cenzuri in anonimizacijo spleta in ostalih internetnih storitev (npr. tudi VoIP komunikacij). Tehnologija za zaobhajanje blokade je torej na voljo in enostavna za uporabo. To pa je dejstvo, ki bi ga slovensko ministrstvo za finance in Urad RS za nadzor nad prirejanjem iger na srečo morala upoštevati.

Študija

Oktobra 2009 so Cormac Callanan, Marco Gercke, Estelle De Marco in Hein Dries-Ziekenheiner iz Aconite Internet Solutions pripravili študijo z naslovom Internet blocking – balancing cybercrime responses in democratic societies. V študiji (na voljo je tudi krajši povzetek) obravnavajo vprašanje blokade (filtriranja) interneta in sicer tako iz pravnih, kot tudi iz tehničnih vidikov. Pri tem opozarjajo na številne probleme, predvsem to, da se lahko blokira premalo ali preveč, kaj blokiranje pomeni za svobodo v družbi, precejšen del študije pa je namenjen tudi vprašanju ali je blokiranje sploh učinkovito.

Povzetek študije je v sporočilu za javnost v treh stavkih povzel eden izmed avtorjev, Callanan: “Tehnično je težko izvedljivo. Pravno je problematično. Predvsem pa predstavlja otipljivo grožnjo prostemu pretoku informacij in je v nasprotju z osnovnimi demokratičnimi načeli.“. Vsekakor lahko zaključimo, da blokiranje, kot so si ga zamislili na ministrstvu za finance, ni ne izvedljivo, ne smotrno.

Stališče Direktorata za informacijsko družbo

Kot kaže, pa te probleme razume vsaj nekdo v državni upravi. Direktorat za informacijsko družbo v Ministrstvu za visoko šolstvo, znanost in tehnologijo je namreč 13. januarja 2010 na svoji spletni strani podal svoje stališče v zvezi z novelo Zakona o igrah na srečo. Po mnenju Direktorata omenjena novela zakona v pravni red vnaša možnosti omejevanja svobode interneta. Po njihovem mnenju je pri teh ukrepih potrebno upoštevati načelo sorazmernosti ter tudi tehnično tehnološke možnosti ukrepov.

Najpomembnejše pa je pravzaprav njihovo stališče, zapisano v zadnjem odstavku, kjer pravijo, da je:

“morebitne ukrepe pristojnega inšpektorja … dejansko mogoče uporabljati le zoper tiste ponudnike storitev dostopa do spletnih strani oziroma drugih telekomunikacijskih povezav, prek katerih se je mogoče udeležiti spletnih iger na srečo, ki so v pogodbenem odnosu s prireditelji iger na srečo“.

Z drugimi besedami – ukrep blokade je smiseln le, če nekdo spletno stavnico postavi pri slovenskem ponudniku internetnih storitev.

Z navedenim stališčem se je vsekakor mogoče strinjati. Ali bo na koncu v zakonu prevladal racionalen pogled na zadevo, se bo pa še pokazalo.

Ključne besede: anonimizacija, blokiranje, cenzura, igre na srečo, svoboda govora, Tor