Anonimizacija (mala šola informacijske varnosti, 10. del)

V času, ko smo po eni strani soočeni s čedalje obsežnejšim zbiranjem in uporabo prometnih podatkov, po drugi strani pa tudi v demokratičnih državah s čedalje očitnejšimi poskusi cenzure (npr. blokade spletnih stavnic, itd.) se marsikdo sprašuje kakšno tehnično zaščito je mogoče uporabiti proti takšnemu omejevanju dostopa do informacij na internetu ter zbiranju prometnih podatkov.

Eno izmed možnih zaščit predstavljajo sistemi za anonimizacijo. Gre za sisteme, ki nam omogočajo skrivanje našega pravega IP naslova, hkrati pa omogočajo tudi izogibanje cenzurnim omejitvam.

Poznamo več vrst sistemov za anonimizacijo. Večina sistemov je sicer namenjena anonimizaciji uporabe spletnih storitev, obstajajo pa tudi posebne aplikacije, namenjene anonimizaciji drugih storitev, npr. P2P izmenjavi datotek ali drugega prometa.

Popolna anonimizacija praktično skoraj ni mogoča, saj je z dovolj veliko motivacije in predvsem zelo veliko denarja na anonimizacijske sisteme mogoče izvajati različne napade, s katerimi napadalec lahko razkrije identiteto njegovih uporabnikov. Je pa z uporabo nekaterih anonimizacijskih sistemov stopnjo anonimizacije mogoče povečati do te mere, da je razkritje identitete uporabnika takega sistema skrajno oteženo.

Anonimizacijsko omrežje Tor

Eni prvih anonimizacijskih sistemov so bili anonimni posredniški strežniki (ang. anonymous proxy), ki so predstavljali vmesnik med uporabnikom in obiskano spletno stranjo oziroma storitvijo. Posredniški strežniki so sicer v uporabi še danes vendar se ne uporabljajo več za anonimizacijo, pač pa za spremljanje in analizo prometa (da uporabnike zaščitijo pred zlonamerno kodo ali neželjenimi vsebinami) ali pa za pohitritev brskanja po spletu (kar izvajajo s pomočjo predpomnenja statičnih spletnih vsebin, ang. caching)).

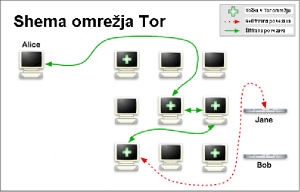

Nekakšen standard za sodobne sisteme za anonimizacijo pa je postavilo anonimizacijsko in proticenzurno omrežje Tor. Gre za porazdeljeno omrežje anonimizacijskih strežnikov, med katerimi se preusmerja šifriran promet posameznega uporabnika, dokler ga na enem izmed izhodnih točk omrežja ne zapusti. Uporaba Tor omrežja poteka tako, da si uporabnik v računalnik namesti Tor odjemalca, ki internetni (zaenkrat pravzaprav samo TCP) promet preusmeri v Tor omrežje. Začetki razvoja te platforme (predvsem koncept) sicer segajo v raziskovalni labolatorij ameriške mornarice leta 2002, kasneje pa je razvoj omrežja prevzela nevladna organizacija Electronic Frontier Foundation.

Vstopna točka iz uporabnikovega računalnika v Tor omrežje je izbrana naključno, preden pa podatki zapustijo Tor omrežje, potujejo preko več naključno izbranih anonimizacijskih Tor strežnikov. Trenutno je omrežje Tor zasnovano tako, da promet potuje preko treh Tor točk, v prihodnosti pa razvijalci načrtujejo izmenjavo prometa med variabilnim številom točk (med 3 in 5).

Vse povezave do izhoda iz Tor omrežja (t.i. exit node) so šifrirane, izhod iz omrežja pa je tudi izbran naključno. Ker povezave od uporabnika do internetnih strežnikov, ki jih uporablja ne potujejo neposredno, pač pa preko anonimizacijskega omrežja Tor in so poleg tega še šifrirane, je na strani uporabnikovega ponudnika dostopa do interneta izredno težko ugotoviti katere spletne strani uporabnik obiskuje, na strani ponudnika spletne storitve pa kakšen je pravi IP naslov uporabnika, oz. od kje dostopa do storitve.

Tom omrežje sicer omogoča anonimizacijo različnih storitev, tako spletnih, kot tudi anonimizacijo elektronske pošte ter storitev za hipno sporočanje (tim. internet messaging). V te namene s(m)o razvijalci in uporabniki Tor omrežja razvili številne dodatke in aplikacije, ki omogočajo enostavnejšo uporabo Tor omrežja. Naj omenimo le nekatere: Tor Browser (spletni brskalnik temelječ na brskalniku Firefox), TorButton (dodatek za spletni brskalnik Firefox), TorBirdy (dodatek za odjemalec e-pošte Thunderbird), Orbot (Tor odjemalec za mobilne telefone z operacijskim sistemom Android), itd. Zaradi problematike tim. DNS uhajanja (ang. DNS leaking) – nekatere aplikacije namreč DNS poizvedbe opravljajo samostojno in ne preko Tor omrežja – morebitni napadalec kljub uporabi omrežja Tor lahko ugotovi na kateri strežnik se uporabnik povezuje. Zato se za visoko stopnjo anonimnosti priporoča uporaba sistema, ki blokira kakršenkoli omrežni promet izven omrežja Tor. V ta namen so razvijalci razvili posebne žive sisteme (tim. live USB, live CD), ki omogočajo zagon računalnika v prilagojen Linux operacijski sistem, ki vse omrežne komunikacije preusmeri v Tor omrežje. Te sisteme je mogoče zagnati tudi v virtualnem stroju. Primera take aplikacije sta TAILS in Liberte Linux, ki poleg preusmerjanja komunikacij v omrežje Tor skrbita še za to, da na računalniku ne ostajajo nikakršne forenzične sledi, omogočata pa tudi šifriranje vseh komunikacij.

Omenimo lahko še OneSwarm, anonimizacijski bittorrent odjemalec za izmenjavo datotek, ki je bil razvit v letu 2011. Pri OneSwarmu prenos določene datoteke ne poteka neposredno od imetnikov (ang. peer), pač pa gre celoten promet preko drugih točk v omrežju. Prejemnik datoteke tako nima informacije o tem, kdo je vir posredovane datoteke, posamezni vir pa ne informacije kdo je končni prejemnik.

“Skriti splet”

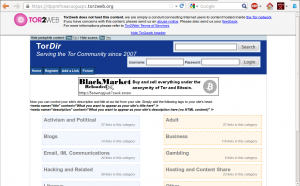

Poleg anonimizacije pa Tor omrežje nudi tudi možnosti za anonimno objavo spletnih vsebin oziroma anonimno ponujanje različnih omrežnih storitev. Razvijalci Tor omrežja so namreč vanj vgradili tudi tim. skrite storitve (ang. hidden services). Gre za (večinoma spletne in poštne) strežnike, ki se nahajajo znotraj Tor omrežja in iz “navadnega” spleta niso dosegljivi. Do njih dostopamo s pomočjo posebnih URL naslovov s končnico .onion (zato se za ta del spleta uporablja tudi ime Onionland včasih pa tudi dark net – temno omrežje). Do teh strežnikov je seveda mogoče dostopati samo znotraj Tor omrežja. Seznam .onion spletnih strani je mogoče najti na spletni strani core.onion (URL naslov je http://eqt5g4fuenphqinx.onion/). Seveda pa so na tej strani objavljene samo povezave do vsebin, ki jih posredujejo uporabniki oz. upravitelji skritih strežnikov sami.

Do .onion spletnih strani pa je mogoče dostopati tudi s pomočjo spletne strani Tor2Web – gre za nekakšen spletni vmesnik do v Tor omrežju skritih spletnih vsebin. Med skritimi storitvami Tor omrežja lahko omenimo še anonimno elektonsko pošto, katere izmenjava poteka le znotraj Tor omrežja. Glede na nekatere podatke naj bi te storitve poleg različnih političnih oporečnikov vsaj občasno uporabljali tudi zahodni obveščevalci na Bližnjem Vzhodu.

Napadi na Tor omrežje

Ker se Tor omrežje ves čas aktivno razvija, je seveda podvrženo tudi stalnim varnostnim testiranjem, tako s strani razvijalcev, kot tudi s strani neodvisnih varnostnih strokovnjakov. Le-ta občasno razkrijejo kakšne varnostne pomankljivosti, ki pa so razmeroma hitro – včasih že v nekaj dneh – odpravljene. Posebej aktivno poteka odprava ranljivosti, ki onemogočajo uporabo Tor omrežja v nedemokratičnih režimih, v zadnjem času zlasti v Iranu. Iranski uporabniki interneta namreč Tor uporabljajo kot pripomoček za dostop do v Iranu cenzuriranih vsebin. Načeloma sicer lahko napade na Tor omrežje delimo v štiri skupine. Prvo skupino predstavljajo napadi na razkritje identitete uporabnikov Tor omrežja. Drugo skupino predstavljajo napadi s katerimi napadalec (npr. nedemokratična vlada) skuša onemogočiti dostop do Tor omrežja. Tretjo skupino napadov predstavljajo napadi izhodne Tor točke. Četrto skupino napadov pa predstavljajo napadi na razkritje lokacije skrite Tor storitve.

Deanonimizacija uporabnikov Tor omrežja

Jasno je, da bi napadalec, ki bi uspel vzpostaviti večje število Tor točk lahko uspel razkriti identiteto uporabnikov v primeru, da bi ti uporabniki za anonimizacijo svojega prometa uporabljali izključno njegove točke. Tak napad seveda zahteva visoka finančna sredstva in je praviloma dostopen le vladam večjih držav. Pravzaprav imajo takšne možnosti verjetno le ZDA, je pa na spletu moč zaslediti govorice, da naj bi ameriški FBI s tem namenom postavil kar velik del Tor točk.

Vsekakor takšno razmišljanje ni nič novega. Zgovorna je namreč izjava harvardskega profesorja Viktorja Mayerja-Schoenbergerja iz leta 2006:

“Na eni izmed havardskih konferenc leta 1996 sta dva predavatelja, ki sta delala oziroma tesno sodelovala z ameriško vlado izjavila da vladne agencije ne samo v ZDA, pač pa tudi drugod upravljajo večje anonimizacijske sisteme po celem svetu. … Izjava je bila javno podana in na moje izrecno vprašanje ali gre za uradno (tim. “on-the-record”) ali neuradno izjavo sta potrdila, da gre za njuno uradno izjavo.

Kasneje sta javno izjavila, da tega nikoli nista izjavila, vendar pa uradni prepis harvardske konference potrjuje mojo verzijo dogodkov.”

(izjavo mi je prof. Viktor Mayer-Schoenberger kasneje potrdil tudi po e-pošti)

Razvijalci Tor omrežja zato skušajo doseči, da bodo Tor točke čim bolj geografsko razpršene, s čimer se možnost za takšne napade zmanjša. Poleg tega so v Tor omrežje vgrajene še nekatere druge tehnologije (povezane z izbiro tim. poti toka podatkov v Tor omrežju), s katerimi se uporabnike skuša ščititi pred takšnimi napadi, pomembno pa je tudi dosledno upoštevanje varnostnih navodil za uporabo Tor omrežja.

Onemogočanje dostopa do Tor omrežja

Kot rečeno, Tor odjemalec vstopno točko v Tor omrežje izbere naključno. Seznam vstopnih točk je seveda javno dosegljiv, objavljen pa je v tim. Tor imeniku (ang. Tor directory; gre za posebne strežnike, ki vzdržujejo seznam Tor točk). Ko so oblasti nedemokratičnih režimov ugotovile, da njihovi domači uporabniki interneta Tor uporabljajo za izogibanje cenzuri, so pričele z blokiranjem dostopa do Tor imenikov in dostopa do javno objavljenih Tor točk. V odgovor so Tor razvijalci razvili tim. Tor mostove (ang. Tor bridge). Gre za posebne Tor strežnike, ki niso javno objavljeni, vendar pa prav tako omogočajo dostop do Tor omrežja. Seznam Tor mostovov nato posredujejo zaupanja vrednim uporabnikom Tor omrežja v nedemokratičnih državah, le-ti pa nato lahko neovirano dostopajo do Tor omrežja in preko njega do svobodnega spleta.

Ta sistem je deloval nekaj časa (občasno so oblasti v nedemokratičnih režimih sicer razkrile kakšno manjšo skupino disidentov in nato odkrile katere Tor mostove so uporabljali), nato pa so nekatere nedemokratične države pričele z blokiranjem vseh (SSL) šifriranih povezav (prva država, ki je to pričela izvajati v velikem obsegu je bil Iran v začetku leta 2012). V odgovor so razvijalci Tor omrežja razvili sistem za maskiranje oz. skrivanje šifriranega prometa (aplikacija se imenuje Obfsproxy) in danes takšne blokade Tor omrežja niso več učinkovite. Seveda gre igra “mačke z mišjo naprej” – nedemokratične države ob pomoči zahodnih visoko tehnoloških podjetij razvijajo nove cenzurne tehnologije, razvijalci Tor omrežja pa rešitve za zaobid novih blokad.

Napadi na izhodne Tor točke

Precej bolj problematični so napadi na izhodne Tor točke. Napadalec, ki bi v Tor omrežju postavil zlonamerno izhodno točko, namreč lahko pretreza izhodni promet posameznikov, izvaja napad s posrednikom ali spreminja izhodni promet (npr. v spletni promet vriva zlonamerno kodo, itd.). IP naslovi uporabnikov, ki uporabljajo takšno zlonamerno izhodno Tor točko so pred napadalcem sicer skriti, a če uporabniki uporabljajo kakšna uporabniška imena in gesla (npr. za dostop do e-pošte), jih napadalec lahko prestreže.

Ker so na Tor omrežju dejansko odkrili nekaj zlonamernih Tor točk, so razvijalci Tor omrežja že leta 2006 napisali aplikacijo, ki takšne zlonamerne Tor točke išče. Aplikacija se preko različnih Tor izhodnih točk povezuje na različne strežnike ter preverja ali Tor izhodna točka izvaja spreminjanje prometa (tim. injection) oziroma menjavo SSL/TLS certifikatov (slednje omogoča napade s posrednikom). Pasivnega spremljanja prometa se sicer ne da zaznati, priporočljivo oz. obvezno pa je, da pri posredovanju kakršnihkoli identifikacijskih podatkov preko Tor omrežja uporabljamo šifriranje do končnega strežnika.

Deanonimizacija skritih Tor storitev

Vsaka Tor točka, ki gosti tim. skrite storitve se mora seveda nahajati na nekem računalniku, lociranem na internetu. S pomočjo različnih napadov (npr. z onemogočanjem posameznih Tor točk (tim. DOS napadi), časovnih napadov (ang. timing attack; napadalec analizira časovne zamike potovanja komunikacijskih paketov), korelacijskih napadov (mogoči so, če na istem strežniku teče tako skrita kot običajna internetna storitev), itd.) je v nekaterih primerih mogoče razkriti vsaj približno, lahko pa tudi natančno lokacijo skrite storitve. Naj omenimo, da obstaja tudi obramba proti takšnim napadom.

Ostali napadi na anonimizacijske storitve

Poleg hekerskih in kriptografskih napadov pa so anonimizacijski sistemi deležni tudi pritiskov s strani nevladnih organizacij za boj proti otroški pornografiji ter sovražnemu govoru.

Tako je znan primer psevdoanonimnega strežnika za pošiljanje elektronske pošte Penet iz Finske. Strežnik sicer ni bil povsem anonimizacijski, saj je lokalno shranjeval identifikacijske podatke uporabnikov. Leta 1995 je scientološka cerkev s sodno odredbo zahtevala razkritje identitete uporabnika, ki je v USENET anonimno objavil neki njihov dokument. Upravitelj strežnika je bil zato prisiljen razkriti identiteto uporabnika. Naslednje leto je britanski časopis The Observer Penet obtožil, da je omogočil objavo otroške pornografije na USENET. Penet je obtožbe sicer uspel ovreči (dokazali so, da sporna objava ni bila nikoli izvedena preko njihovega anonimizacijskega sistema), vendar je konec leta upravitelj zaradi pritiskov zaprl strežnik in uničil podatke o njegovih uporabnikih. Podobnih obtožb so občasno deležni tudi upravitelji Tor omrežja v drugih državah, v zadnjem času zlasti v Rusiji.

Anonimnost: da ali ne?

Zaradi človeške narave tehnologija anonimizacije žal pogosto privlači različne nezakonite in nezaželjene aktivnosti. Tako je na tim. skritem spletu v Tor omrežju žal poleg povsem legitimnih in zakonitih vsebin mogoče najti številne ilegalne vsebine od otroške pornografije, do tržnic z ukradenimi številkami kreditnih kartic, ilegalnih spletnih stavnic in podobnega. Najbolj znana ilegalna spletna stran je nekakšna spletna tržnica Silk Road, ki je podobna spletišču eBay, le da se na njej prodajajo nezakonite dobrine in storitve – zlasti je znana po ilegalni prodaji drog, delno pa tudi razstreliva. Podobno spletišče (The Farmers Market) so v začetku leta 2012 razkrili in zaprli ameriški FBI, DEA ter nizozemska in kolumbijska policija. Razkrili so jih na podlagi finančnih transakcij – poslovali so namreč (tudi) preko SEPA transakcijskih računov. Tržnica Silk Road je pri svojem poslovanju bolj previdna – za poslovanje uporabljajo anonimno valuto BitCoin. Gre za digitalni denar (ang. cash), katerega menjava poteka (podobno kot to velja za bankovce in kovance) popolnoma anonimno, s pomočjo različnih menjalnic (med njimi je tudi slovenska BitCoin tržnica BitStamp) pa je BitCoine mogoče kupiti oz. zamenjati za pravi denar.

Kljub tem negativnim pojavom smo številni mnenja, da koristi, ki jih Tor omrežje prinaša uporabnikom spleta vsekakor presežejo njegove slabe plati. Ne smemo namreč pozabiti, da Tor omrežje številnim prebivalcem nedemokratičnih držav (Irana, Kitajske, itd.) predstavlja edino necenzurirano in nenadzorovano okno v svet. Čeprav ni tako nemogoče, da bomo podobne tehnologije iz podobnih razlogov kot v nedemokratičnih državah kdaj potrebovali tudi na Zahodu, pa so anonimizacijski sistemi uporabni že sedaj v vseh tistih primerih, ko se želimo izogniti komercialnemu sledenju (zbiranju potrošniških navad) ali ko želimo neovirano dostopati do komercialnih medijskih vsebin (npr. do vsebin, ki so dostopne le v ZDA).

Vsekakor anonimnost ni nekaj slabega, pač pa gre za pomembno človekovo pravico, ki je tudi močno povezana s pravico do zasebnosti. To priznavajo tudi sodišča. Verjetno eden bolj znanih primerov sega v leto 1960 v ZDA, ko je Vrhovno sodišče ZDA v primeru Talley proti Kaliforniji (Talley v. California, 362 U.S. 60 (1960)) odpravilo prepoved objave anonimnih pamfletov in s tem poudarilo pomen povezave med anonimnostjo in politično svobodo.

Prav tako so tudi nekateri slovenski pravni strokovnjaki mnenja, da bi vsak poseg države, ki bi nesorazmerno prepovedal uporabo kriptografije ali anonimizacijskih sistemov, lahko pomenil poseg v ustavno zajamčeno komunikacijsko zasebnost (glej Šturm, Lovro (ur.). 2002. Komentar ustave republike Slovenije. Ljubljana: Fakulteta za podiplomske državne in evropske študije, stran 395).

Zaključek

Če po eni strani zlasti med državnimi organi, delno pa tudi v zasebnem sektorju obstaja želja po čim višji stopnji identifikacije uporabnikov interneta, pa po drugi strani veliko posameznikov želi ohraniti svojo anonimnost. Slednje je tehnično mogoče zagotoviti s pomočjo anonimizacijskih sistemov. Uporaba le-teh sicer zahteva določen davek (počasnejši dostop do spleta, včasih tudi nekoliko bolj omejeno funkcionalnost), kljub vsemu pa uporaba anonimizacijskih sistemov ni preveč zapleteno in povprečnemu uporabniku nedosegljivo opravilo. Zaradi nasprotujočih teženj različnih akterjev je seveda razumljivo, da na tem področju poteka hiter razvoj, zlasti na področju varnosti.

Kakorkoli že. Želja po ohranjanju anonimnosti ni nič slabega, še več, to pravico priznavajo tudi sodišča, koristi anonimizacijskih sistemov pa po mojem mnenju vsekakor odtehtajo morebitno škodo, saj gre pri anonimizaciji tudi za vprašanje svobode. Ravno zaradi zagotavljanja neoviranega pretoka informacij – zlasti v nedemokratičnih režimih – in utrjevanje svobode na internetu je pomembno, da možnost anonimizacije obstaja. Zato je razvoj anonimizacijskih omrežij kot je npr. omrežje Tor potrebno podpreti. Tor odjemalci so na voljo brezplačno, za vse operacijske sisteme.

Ključne besede: anonimizacija, mala šola informacijske varnosti, Tor