Varnost elektronske pošte in vladnega e-poštnega strežnika

Elektronska pošta je pomemben del osebnega, poslovnega in uradnega komuniciranja, zato je skrb za varnost e-pošte še kako pomembna. Poseben problem predstavlja lažna e-pošta, saj je elektronska sporočila lažje ponarediti kakor fizično pošto.

Tudi v Sloveniji poznamo kar nekaj odmevnih primerov tim. direktorskih prevar. Pri tem gre za to, da napadalci na elektronski naslov tajništva ali računovodstva podjetja pošljejo lažno (ponarejeno) elektronsko sporočilo direktorja, ki jim naroča, naj denar nakažejo na določen transakcijski račun. Gre za tim. usmerjeno lažno predstavljanje (angl. spear-phishing), kjer napadalec natančno preuči svojo tarčo s temi podatki pa nato prevzame identiteto za organizacijo pomembne osebe (direktor, dobavitelj,…) in nato izvede napad. Glede na poročilo SI-CERTa o kibernetski varnosti v letu 2019 je bilo v letu 2018 v Sloveniji zabeleženih 163 primerov direktorskih prevar, v letu 2019 pa 84, pri čemer je bilo povprečno oškodovanje podjetja kar 40.000 EUR.

Na ravni infrastrukture danes obstaja več varnostnih protokolov za preverjanje pristnosti e-pošte, s katerimi bistveno otežimo pošiljanje lažne e-pošte, in sicer SPF (Sender Policy Framework), DKIM (DomainKeys Identified Mail) ter DMARC (Domain-based Message Authentication, Reporting and Conformance).

V nadaljevanju si jih bomo na kratko pogledali, prav tako si bomo pogledali kako je potrebno zavarovati elektronsko pošto s šifriranjem na ravni prenosa. Na koncu pa si bomo pogledali kako so opisani varnostni mehanizmi implementirani na e-poštnih strežnikih slovenske vlade.

Podpora šifriranim protokolom

Elektronska pošta je v osnovi bolj podobna razglednici kot s kuverto zaprtemu pismu. Zato je pri prenosu elektronske pošte še kako pomembno uveljaviti šifriranje.

Žal se iz zgodovinskih in deloma tudi tehničnih razlogov šifriranje komunikacij na področju e-pošte ni preveč uveljavilo. Za šifriranje e-pošte na strani odjemalcev, se uporabljata dva glavna protokola, OpenPGP in S/MIME (Secure/Multipurpose Internet Mail Extensions), ki poleg šifriranja omogočata tudi overjanje pošiljatelja in digitalno podpisovanje sporočil, omogočata pa tudi šifriranje med končnimi točkami. Žal se v praksi precej redko uporabljata.

Je pa po drugi strani v svetu elektronske pošte danes precej širše implementirano tim. šifriranje na ravni prenosa. Pri tem gre za to, da se poštni odjemalci do poštnih strežnikov povezujejo s pomočjo šifriranih povezav, prav tako pa prenos e-pošte med posameznimi poštnimi strežniki (angl. SMTP relay server oz. MTA - Message Transfer Agent) poteka preko šifriranih povezav, čeprav sama e-pošta, ki se izmenjuje med odjemalcem in strežnikom, v osnovi ni šifrirana.

Pri tem je seveda pomembnih nekaj detajlov, zlasti kateri šifrini protokoli in kateri šifrirni algoritmi se pri tem uporabljajo ter ali je uporaba šifriranja obvezna, oziroma ali poštni strežnik sprejema tudi nešifrirane povezave.

Tako kot pri HTTPS je tudi pri poštnih strežnikih pomembno, da podpirajo samo TLS šifriene protokole (SSL v3 mora biti onemogočen), da je onemogočena uporaba šibkih šifrirnih algoritmov (čeprav je pri tem potrebna previdnost, saj nekateri starejši Microsoft Exchange strežniki novejših šifrirnih algoritmov ne podpirajo) ter da se uporablja tim. poudarjena zaupnost (angl. Perfect Forward Secrecy).

Smiselno je tudi omogočiti mehanizem DANE (DNS-based Authentication of Named Entities), gre za tehniko zavarovanja šifriranih povezav s pomočjo DNSSEC vnosov, ter SMTP MTA Strict Transport Security, ki SMTP poštne strežnike prisili v vzpostavljanje samo šifriranih povezav (pri čemer se tudi preverja, da se ime domene ujema z digitalnim potrdilom strežnika).

SPF

Sender Policy Framework (SPF) predstavlja podaljšek e-poštnemu SMTP protokolu (Simple Mail Transfer Protocol). SPF je eden od varnostnih e-poštnih mehanizmov ki določa iz katerega IP naslova se lahko pošilja pošta pod dano domeno. SPF zapis se vnese v imenski strežnik (DNS) kot poseben TXT zapis in ostalim poštnim strežnikom omogoča, da preverijo IP naslov pošiljatelja.

S pomočjo SPF zapisa lastnik domene določi svojo politiko pošiljanja e-pošte - kateri poštni strežniki lahko pošiljajo e-pošto v imenu njegove domene. Ko nek poštni strežnik prejme sporočilo iz te domene, lahko preveri, če se sporočilo ujema s politiko pošiljanja e-pošte za to domensko ime. Na ta način lahko ugotovi, ali je sporočilo prispelo iz neznanega poštnega strežnika (in je torej neveljavno), ali pa ga je poslal veljaven poštni strežnik.

S tem mehanizmom torej preprečimo pošiljanje e-pošte s ponarejenim pošiljateljem (tim. mail spoofing), kar zmanjša obseg napadov z ribarjenem, pa tudi delež neželene pošte (tim. spam). S pomočjo preverjanja SPF zapisa namreč sprejemni poštni strežnik lahko identificira in posledično zavrne sporočila poslana iz lažnih naslovov.

DKIM

DKIM je varnostni protokol, ki omogoča preverjanje pristnosti dohodnih e-sporočil. S pomočjo kriptografske avtentikacije namreč zagotavlja, da so le-ta ostala nespremenjena in poslana od pošiljatelja, ki je lastnik domene, ki je vidna v elektronskem naslovu. S tem se zagotovi preverjanje pristnosti e-poštnega pošiljatelja in zagotavlja celovitost e-poštnih sporočil.

DKIM zapis je podobno kot SPF zapis treba dodati v DNS strežnik. DKIM zapis v DNS-u vsebuje javni šifrini ključ. Ko je sistem implementiran, poštni strežnik s pomočjo javnega in zasebnega šifrirnega ključa za vsako poslano e-sporočilo izračuna njegovo zgoščeno vrednost (angl. hash), le-to pa nato digitalno podpiše z DKIM zasebnim ključem. Poštni strežnik nato v odhodna e-poštna sporočila doda posebno vzglavje (DKIM-Signature), ki vsebuje DKIM podpis.

Ko e-poštno sporočilo prispe na ciljni strežnik, ta s pomočjo javnega DKIM ključa (ki ga pridobi iz DNS zapisa pošiljateljeve domene) preveri zgoščeno vrednost prejetega sporočila s čimer ugotovi ali je bilo sporočilo zares poslano iz pošiljateljeve domene ter ali elementi e-poštnega sporočila, podpisani z DKIM, med prenosom niso bili spremenjeni. S tem se posledično zmanjša tudi obseg neželene in zlonamerne e-pošte.

DMARC

Domain-based Message Authentication, Reporting and Conformance (DMARC) je zapis v DNS-u, s katerim se določijo pravila, po katerih naj prejemnikov poštni strežnik ravna, če preverba SPF ali DKIM ne uspe. Možna dejanja poštnega strežnika so, da ne stori ničesar (angl. none), da sporočilo vrsti med neželeno e-pošto (angl. quarantine) ali da sporočilo zavrne in pošiljatelju pošlje sporočilo o nezmožnosti dostave (angl. reject). DMARC omogoča tudi mehanizem za poročanje, s pomočjo katerega pošiljatelji lahko ugotovijo, zakaj preverjanje e-sporočila ni bilo uspešno.

DMARC pravila v kombinaciji s SPF in DKIM preverjanjem pomenijo manj zlonamerne in manj neželene e-pošte oziroma onemogočajo izvedbo določenih e-poštnih prevar. Zato je smiselno, da upravitelji poštnih strežnikov na svoji infratrukturi te protokole implementirajo.

Varnost vladnega poštnega strežnika

Naša analiza kaže, da so vladni poštni strežniki razmeroma dobro nastavljeni. Vladni poštni strežniki (ki jih vidimo v MX zapisu DNS vnosa za domeno gov.si) podpirajo šifrirane protokole za prenos e-pošte. Analiza kaže, da vladni poštni strežniki podpirajo TLS v1.0 in TLS v1.2, žal pa (še) ne TLS v1.3. Stari in ne-varni SSL v3 ni omogočen, izključeni so šibki šifrirni algoritmi, omogočena pa je tudi tim. poudarjena zaupnost (angl. Perfect Forward Secrecy).

Na tem mestu poleg TLS v1.3 manjkata pravzaprav samo mehanizem DANE (kar pa ne preseneča, saj vladna domena (še) nima vzpostavljenega DNSSEC sistema) ter SMTP MTA Strict Transport Security. Ne glede na to, je poštni sistem v tem delu ocenjen z odlično A+ oceno.

Kako pa je z varnostnimi protokoli za preverjanje pristnosti e-pošte?

Iz DNS zapisa za domeno gov.si je razvidno, da ima vladna e-poštna infrastruktura implementiran SPF, in sicer e-pošto v imenu vladnih poštnih strežnikov lahko pošiljajo strežniki iz IPv4 naslovov 84.39.213.0/24 ter 84.39.222.0/24. Mimogrede, glede na MX zapise lahko vidimo, da ima slovenska državna uprava v DNS vpisane tri poštne strežnike (mail1.gov.si (84.39.213.40), mail1m.gov.si (84.39.213.42) ter mail2.gov.si (84.39.222.216)), glede na njihove IP naslove pa je vidno, da se nahajajo v območju v SPF dovoljenih pošiljateljev.

dig gov.si ANY

gov.si. 3600 IN NS ns2.gov.si. gov.si. 3600 IN SOA ns1.gov.si. hostmaster.gov.si. 2020082002 1800 3600 604800 86400 gov.si. 3600 IN TXT “223Smy/cJn7esPxAk0VjEVQ9CNU6G6sS5aA5NdSXll6jiktosy7yjtjnyxx5K7hsvsAMMsv9+8JlBlAj8+9hFQ==” gov.si. 300 IN MX 10 mail1.gov.si. gov.si. 3600 IN TXT “MS=ms88590700” gov.si. 3600 IN SPF “v=spf1 ip4:84.39.213.0/24 ip4:84.39.222.0/24 -all” gov.si. 300 IN A 84.39.211.243 gov.si. 300 IN AAAA 2a00:d440:7777:7777::5427:d3f3 gov.si. 3600 IN NS ns1.gov.si. gov.si. 300 IN MX 10 mail1m.gov.si. gov.si. 300 IN MX 10 mail2.gov.si. gov.si. 3600 IN TXT “google-site-verification=e1sxR2hMV8bZURmhkuv3wjHeuLWULNAvl5zg11LZfXc” gov.si. 3600 IN TXT “v=spf1 ip4:84.39.213.0/24 ip4:84.39.222.0/24 -all”

Sicer slovenska državna uprava v DNS-u uporablja zapis SPF, ki je bil leta 2014 opuščen in zamenjan s TXT zapisom, vendar poleg tega uporablja tudi sodoben TXT zapis SPF politike.

Prv tako ima vladna e-poštna infrastruktura nastavljen DKIM. Če namreč pogledamo v e-poštno vzglavje DKIM-Signature sporočila, ki ga dobimo iz domene gov.si, lahko med vsebino najdemo tim. s oznako (s tag): “s=201408;”. S pomočjo s oznake lahko v DNSu poiščemo javni DKIM ključ:

dig 201408._domainkey.gov.si TXT

;; ANSWER SECTION: 201408._domainkey.gov.si. 3170 IN TXT “v=DKIM1; n=Avg 2014; p=” “MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQDPwE8fiOi2EHvjEA7hLZQ6Hfdz” “hL++WPK9M8EnQ0YHpkYCAZFNAZbL17ZA6GE6VcFMqtw9NJ3/bXmmPec1Bku4v95Q” “eCL9yGXVen3t7HWNWyC8eAbMBp5BWJwMOVZkHHMTanNlMeXG8NHI6uPWF4d/0qDO” “zZCx+/ijsm64aV+mmQIDAQAB”

Pokaže pa analiza, da vladna e-poštna infrastruktura nima nastavljene DMARC politike, torej pravil kako naj prejemnikov poštni strežnik ravna, če preverba SPF ali DKIM ne uspe.

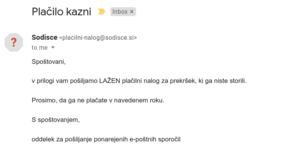

Zaradi navedenega je iz domen državne uprave (gov.si, pa tudi sodisce.si in nekaterih drugih državnih domen) v določenih primerih mogoče pošiljati ponarejena e-sporočila. Naše testiranje je pokazalo, da je mogoče iz ponarejenega gov.si naslova (npr. iz e-naslova aktualnega predsednika vlade) pošiljati lažna sporočila na GMail. Prav tako je na GMail naslove mogoče pošiljati sporočila iz ponarejenega naslova iz domene sodisce.si (npr. placilni-nalog@sodisce.si) ter iz drugih državnih domen. Res je sicer, da GMail takšna sporočila označi z rdečim vprašajem (in zraven pove, da ni mogoče preveriti pošiljatelja takšnega sporočila), vendar smo prepričani, da bi večina prejemnikov takšno obvestilo najverjetneje spregledala.

Ni pa takšno pošiljanje mogoče na e-naslove državne uprave (testirali smo e-predal uporabnika na gov.si). To kaže na to, da vladni poštni strežniki najverjetneje interno vseeno preverjajo SPF in DKIM, kar je vsekakor pohvalno.

Večja težava je pravzaprav torej samo odsotnost DMARC politike, zaradi česar je mogoče na nekatere zunanje domene pošiljati ponarejena e-poštna sporočila.

Glede na to, da možnost pošiljanja lažnih sporočil iz državnih domen na naslove državljanov lahko kar velik problem, bi bilo smiselno, da upravitelji vladnih poštnih strežnikov čim prej nastavijo restriktivno DMARC politiko.

Predstavnike državnih organov smo o navedeni težavi obvestili že pred časom.

Ključne besede: varnost, e-pošta, DKIM, SPF, DMARC, šifriranje, DNS