Prestrezanje v omrežju A1?

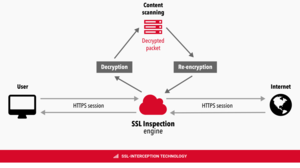

DPI (angl. Deep Packet Inspection) je tehnologija prestrezanja omrežnega prometa, ki omogoča vpogled v vsebino elektronskih komunikacij. Povedano drugače, gre za tehnologijo, ki omogoča prestrezanje - in to tudi šifriranih komunikacij. Če se namreč DPI uporablja za prestrezanje spletnega prometa, ki je zaščiten s HTTPS povezavo, potem napadalec (in tukaj to besedo uporabljamo namenoma) lahko izvede tim. napad s posrednikom (tim. MITM napad). V tem primeru napadalec spletnemu brskalniku uporabnika podtakne lažno digitalno potrdilo in ga zavede, da se preko njegovega (napadalčevega) strežnika (posrednika) poveže na ciljno spletno stran - vmes pa komunikacijo dešifrira.

DPI tehnologije se v nedemokratičnih režimih uporabljajo kot tehnologije množičnega nadzora, zbiranja osebnih podatkov, prestrezanja komunikacij in cenzure, oziroma omejevanja prostega pretoka podatkov na internetu.

Lahko pa se uporabljajo tudi za zagotavljanje varnosti omrežij. V tem primeru upravitelj omrežja prestreza internetni promet svojih uporabnikov in izvaja samodejno prepoznavo virusov in zlonamerne kode, hekerskih napadov, neželene elektronske pošte in podobnih nevšečnosti. Praviloma se te tehnologije v te namene uporabljajo v zasebnih (službenih) omrežjih z namenom zagotavljanja varnosti službene IT opreme in varovanjem zaposlenih pred kibernetskimi napadi.

Ker pa takšno početje predstavlja poseg v zasebnost, mora biti ustrezno utemeljeno, uporabniki pa morajo biti s tem vsaj seznanjeni. Če pa to poteka v javnem komunikacijskem omrežju, pa je za to potrebno soglasje uporabnikov, katerih internetni promet se prestreza. Ne glede na to, kako dober namen ima upravitelj omrežja pri tem.

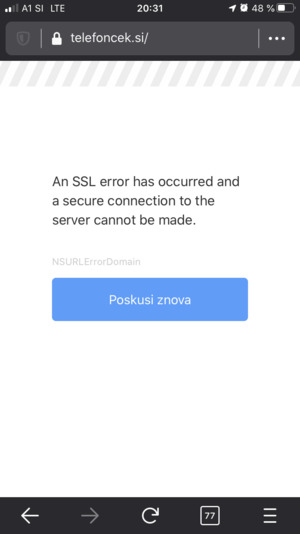

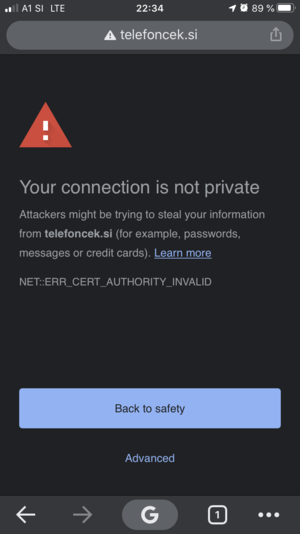

HTTPS napaka

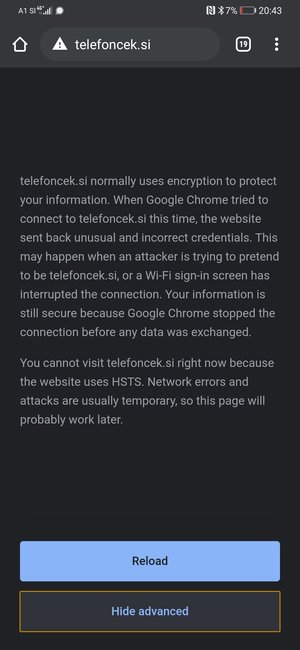

A včasih tehniki in inženirji stvari delajo malo bolj po domače. Tako nas je 9. maja 2020 ob poskusu obiska spletnega mesta https://telefoncek.si preko 3G in 4G povezave mobilnega operaterja A1 pričakalo neljubo presenečenje - HTTPS povezave ni bilo mogoče vzpostaviti. Če pa smo se na spletno stran skušali povezati preko VPN omrežja, je bila stran normalno dosegljiva.

Povezovati smo se poskušali z več mobilnimi napravami na več koncih Slovenije, a se je povsod pojavljala ista napaka. Pri tem so bile vse testne telefonske številke registrirane pri operaterju A1, nekatere so imele vključeno storitev A1 Protekt, nekatere ne.

Razlog za to pa nam je javil kar spletni brskalnik: napadalec se je spletnemu brskalniku z digitalnim potrdilom skušal lažno predstaviti kot spletna stran telefoncek.si, spletni brskalnik je to prepoznal in napad zaustavil.

Mimogrede, razlog, zakaj poizkus MITM napada ni deloval, ni zgolj v brskalniku, temveč predvsem v tem, da ima spletni strežnik na katerem teče telefoncek.si ustrezne HTTPS nastavitve - med drugim tudi mehanizem spletne varnostne politike HSTS (HTTP Strict Transport Security) - ki take poskuse napadov otežijo.

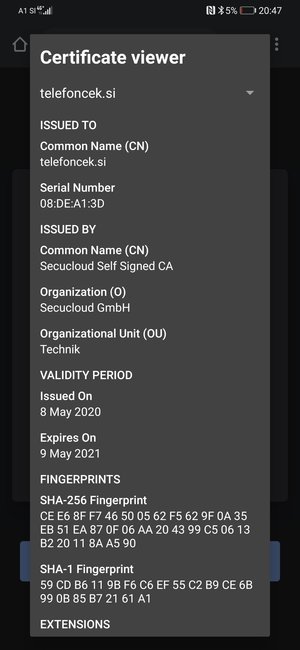

A1 in SecuCloud

Pogled v lažno spletno potrdilo razkrije, da napadalec uporablja tehnologijo podjetja SecuCloud. Gre za nemško podjetje, ki je ponudnik varnostnih rešitev za večje organizacije.

Z malo brskanja po spletu lahko hitro ugotovimo, da je podjetje A1 konec leta 2018 kot ponudnika svojih varnostnih storitev najelo podjetje SecuCloud. Kot kaže, mobilni operater A1 te varnostne rešitve trži pod blagovno znamko A1 Protekt. Ob tem je zanimivo, da je A1 to storitev v času korona krize vključil vsem svojim mobilnim naročnikom brezplačno za obdobje enega meseca.

Še bolj zanimivo pa je, da v PR sporočilu objavljenem 4. oktobra 2018 na RealWire lahko preberemo, da A1 promet uporablja oblačne rešitve podjetja SecuCloud:

Ko je (Advanced Security Suite) aktiviran, samodejno preusmeri ves internetni promet preko SecuCloudove storitve Elastic Cloud Security System (ECS2), kjer se s kombinacijo zmogljivih varnostnih mehanizmov preveri, ali vsebuje škodljivo vsebino. V to spadajo orodja za preverjanje in preprečevanje lažnega predstavljanja, zaznavanja zlonamerne programske opreme, zaznavanje prikritih omrežij, zaznavanje delovanja hekerskih orodij in zaznavanje anonimizacijskih orodij. Če rešitev zazna katerokoli od teh groženj, samodejno blokira škodljiv podatkovni promet, še preden pride do uporabnikove naprave.

Mimogrede, očitno med škodljivo programsko opremo pri SecuCloudu štejejo tudi anonimizatorje, a po preverjanju (dne 15. maja 2020), anonimizacijsko omrežje Tor v mobilnem omrežju A1 ni bilo blokirano.

Kako deluje množično prestrezanje?

A1 delovanje A1 Protekt pojasnjuje takole:

Prefinjeni mehanizmi filtriranja preverjajo ali je spletna stran na seznamu nevarnih spletnih strani oz. strani z nevarno vsebino. Če je spletno mesto označeno kot tvegano, ga A1 Protekt takoj blokira in vas na nevarnost opozori.

Več o tem, kako delujejo ti “prefinjeni mehanizmi” izvemo na spletni strani podjetja SecuCloud. Na njej SecuCloud grafično pojasnjuje delovanje njihove storitve za pregled HTTPS šifriranih povezav (tim. SSL Inspection engine), ki jo tudi odkrito poimenuje “SSL-interception technology” (SSL prestrezna tehnologija) oziroma tudi odkrito uporablja izraz “Man-in-the-middle (MITM) approach” - pristop napada s posrednikom.

Toda kot kaže, so pri A1 prestrezanje precej nerodno implementirali. Kar je tudi razlog, da smo ga lahko zaznali. Napad s posrednikom namreč deluje tako, da uporabniku podtakne lažno digitalno potrdilo. In ker to potrdilo pri uporabnikih (oziroma v njihovih brskalnikih) ni na seznamu zaupanja vrednih digitalnih potrdil, bo uporabnik ob poskusu HTTPS povezave dobil na začetku omenjeno obvestilo o napadu s posrednikom.

Kako rešiti to “težavo” je opisano kar na spletni strani podjetja SecuCloud:

Tega digitalnega potrdila seveda ni na seznamu zaupanja vrednih digitalnih potrdil v spletnem brskalniku, zato se HTTPS stran naloži šele po tem, ko se pojavi varnostno opozorilo in uporabnik poda izrecno dovoljenje za njen prikaz. Da pa do tega ne bi prišlo (prikaza varnostnega opozorila), mora IT oddelek podjetja digitalno potrdilo posredniškega strežnika namestiti v brskalnike svojih uporabnikov. To je sicer mogoče precej enostavno storiti v okolju Windows s pomočjo orodja Windows Group Policy Management.

Povedano drugače: ker SecuCloudova storitev s pomočjo MITM napada izvaja prestrezanje HTTPS šifriranih komunikacij, spletni brskalniki uporabnikov prikažejo varnostno opozorilo o uporabi lažnega digitalnega potrdila. Da bi to prikrili (in posledično uporabniki ne bi bili opozorjeni, da se izvaja prestrezanje njihovih komunikacij), SecuCloud svetuje namestitev lažnega digitalnega potrdila v brskalnike uporabnikov. Kar pa je seveda mogoče implementirati v zaprtih poslovnih okoljih, kjer podjetje takšna digitalna potrdila namešča na svojo službeno opremo. V resnici se tak pristop zagotavljanja omrežne varnosti s tim. inšpekcijo omrežnega prometa tudi razmeroma pogosto uporablja, vendar mora biti to natančno opredeljeno z ustreznimi notranjimi akti podjetja, uporabniki pa morajo biti s tem vsaj seznanjeni, če že ne podati soglasje. Poleg tega se je treba zavedati, da tak model varnosti temelji na zaupanju do izvajalca (in do tega, da je tudi izvajalec ustrezno zavaroval svojo infrastrukturo). Ob tem lahko spomnimo na znano zgodbo o švicarskem podjetju CryptoAG, ki je proizvajalo in različnim državam prodajalo šifrirne naprave za zaščito komunikacij, ki pa so imele skrivaj vgrajene varnostne ranljivosti, saj je bilo podjetje v resnici v lasti ameriške in nemške obveščevalne službe. Primer CryptoAG nam tako kaže, da vprašanja zaupanja izvajalcu ali ponudniku varnostne rešitve nikakor ne smemo zanemariti.

V javnem komunikacijskem omrežju je to precej težje. Kot prvo, za navedeno početje A1 zelo verjetno nima ustrezne pravne podlage. Zanimivo bi bilo tudi videti, kako si na A1 predstavljajo skladnost te rešitve z GDPR, predvsem zato, ker za to ne pridobijo vnaprejšnjega soglasja strank. Kot drugo pa A1 svojim mobilnim uporabnikom na njihove naprave ne more kar namestiti svojega (lažnega) digitalnega potrdila. Zato ni povsem jasno, kaj so razmišljali v IT oddelku podjetja A1, ko so MITM napad v okviru storitve A1 Protekt integrirali na tako neroden način.

Prestrezanja še vedno ni konec

Kot rečeno, smo prestrezanje prvič zaznali 9. maja 2020. Napako smo uspeli reproducirati pri več mobilnih naročnikih A1 (ne pa tudi pri naročnikih ostalih operaterjev, ki zgolj uporabljajo mobilno omrežje A1, kot na primer Bob in Hot). Pri tem so nekatere izmed teh telefonskih številk imele vključeno storitev A1 Protekt, nekatere ne. Če pa smo se na spletno stran skušali povezati preko VPN omrežja, je bila stran normalno dosegljiva.

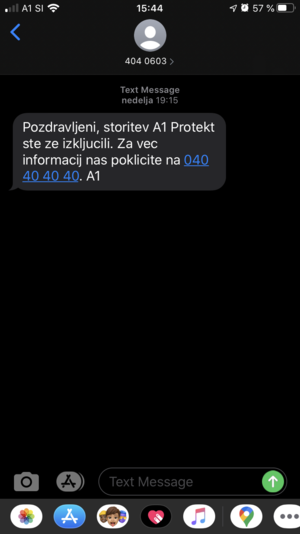

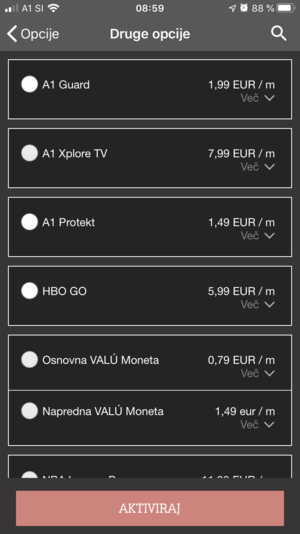

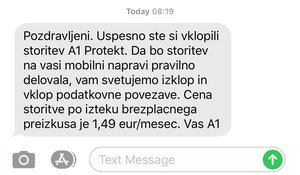

V nedeljo 10. maja smo zato na eni izmed telefonskih številk storitev A1 Protekt izključili. Operater nas je o uspešni izključitvi storitve obvestil iz telefonske številke 404 0603. Na drugi telefonski številki A1 Protekta s pomočjo SMS sporočila nismo uspeli izključiti, saj je v zalednem sistemu verjetno prišlo do napake. Prav tako A1 Protekta ni bilo mogoče izključiti preko aplikacije Moj A1, saj je aplikacija javljala, da je bila sprememba opcije za to obračunsko obdobje že narejena.

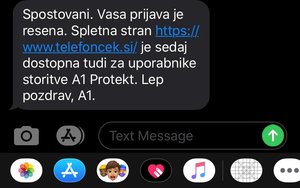

Vendar pa je bila spletna stran telefoncek.si še vedno nedosegljiva. Zato smo v nedeljo zvečer napako - nedosegljivost spletne strani telefoncek.si za mobilne uporabnike A1 - prijavili še na A1 klicni center (na številko 040/404-040). Napako so uspeli reproducirati tudi na klicnem centru. Naslednji dan, v ponedeljek, pa so nas obvestili, da je spletna stran https://telefoncek.si odslej dosegljiva tudi za uporabnike storitve A1 Protekt.

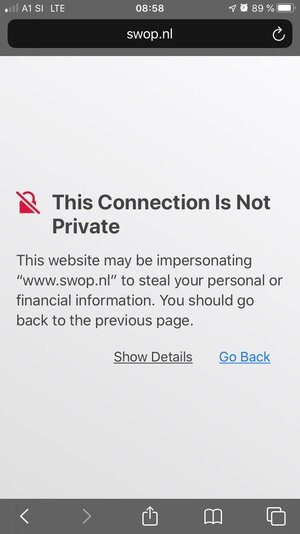

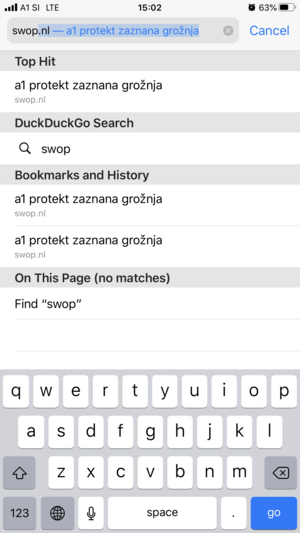

Spletna stran Telefoncek.si je sedaj v mobilnem omrežju A1 začela delati. Vendar zgodba s prestrezanjem s tem še zdaleč ni bila končana. Še isti dan smo namreč našli še eno spletno stran - swop.nl, ki iz mobilnega omrežja ni bila dosegljiva, preko WiFi (oz. optične povezave) pa. In to tako za uporabnike, ki so imeli vključeno storitev A1 Protekt, kot za tiste, ki storitve niso imeli vključene.

Povezava na swop.nl ni delovala niti za uporabnike z izključenim A1 Protekt:

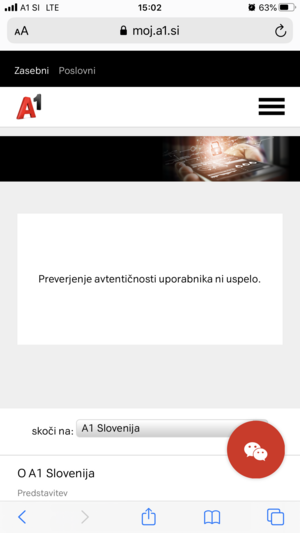

V nekaj primerih smo opazili tudi, da je bila spletna stran https://swop.nl, po tem, ko smo sprejeli lažno digitalno potrdilo, preusmerjena na moj.a1.si.

Poleg tega je bilo ugotovljeno, da če po telefonu sklenemo vezavo in vzamemo nov aparat, A1 storitev A1 Protekt ponovno samodejno vključi (čeprav smo jo pred tem že izključili).

Prestrezanje spletne strani https://swop.nl smo tako v naslednjih dneh zaznali še večkrat - včasih je bila stran normalno dosegljiva, včasih ne, včasih pa se je zgodila preusmeritev na moj.a1.si. Vse to dogajanje je skrajno nenavadno in zdi se, da tehniki pri mobilnem operaterju A1 morda sploh ne vedo, kaj točno počnejo v lastnem omrežju.

Mimogrede, tehnična analiza (z uporabo orodij traceroute in hping3) je pokazala, da gre v primeru prestrezanja promet preko IP naslova 109.239.187.37. Glede na ASN Lookup gre za IP naslov v omrežju A1. IP naslov zunaj mobilnega omrežja ni dosegljiv. Skeniranje navedenega IP naslova znotraj mobilnega omrežja je pokazalo večje število odprtih vrat. Če z navedenim IP naslovom skušamo vzpostaviti HTTPS povezavo, pa nam strežnik ponudi SecuCloudovo samopodpisano digitalno potrdilo. Ob poskusu povezave strežnik javi “System Error”.

Kaj se torej dogaja?

Če torej povzamemo ugotovitve. Naša analiza kaže, da je mobilni operater v svojem javnem komunikacijskem omrežju izvajal množično prestrezanje komunikacij nad svojimi naročniki. Ali se takšno prikrito masovno vohunjenje za uporabniki še vedno dogaja, je odprto vprašanje.

Kot kaže, so to počeli s pomočjo MITM napada in sicer na način, da so skušali prestrezati tudi HTTPS šifrirane komunikacije.

Analiza kaže, da se je to dogajalo tako uporabnikom z vključeno storitvijo A1 Protekt, kot tistim, ki so storitev izključili.

Nadalje smo ugotovili, da A1 za to najverjetneje uporablja tehnologijo in storitve nemškega podjetja SecuCloud. Kot kaže, se prestreženi podatki v analizo pošiljajo v oblak podjetja SecuCloud, vprašanje je samo, v kakšnem obsegu. Vprašanje je tudi, kako je za varnost uporabniških podatkov poskrbljeno v oblaku in v kateri državi se ta oblak nahaja.

Verjamemo, da imajo predstavniki podjetja A1 pri vsem skupaj dober namen - zaznavanje in preprečevanje kibernetskih napadov ter skrb za uporabnike - pa vendarle bi po našem mnenju o tem, kaj točno počnejo, morali uporabnike natančno obvestiti in za to pridobiti tudi njihovo vnaprejšnje soglasje.

Zato bi bilo prav, da mobilni operater A1 javno pojasni vse v zvezi s storitvijo A1 Protekt. Prav tako bi bilo prav, da podrobna pojasnila od njega zahteva tudi država, saj je bil ta operater na podlagi javnega naročila izbran za ponudnika storitev mobilne telefonije za javno upravo. Masovno prestrezanje omrežnih komunikacij uporabnikov namreč v tem primeru ne predstavlja samo posega v zasebnost, temveč gre lahko tudi za vprašanje varnosti države. Zato so natančna pojasnila mobilnega operaterja, kaj točno se na njihovem omrežju dogaja in kako skrbijo za varnost svojih mobilnih uporabnikov, vsekakor nujna.

Priporočamo tudi branje dobrih 10 let starega članka o DPI tehnologijah, ki je dostopen na tem spletnem mestu.

Ključne besede: varnost, MITM napad, DPI, prestrezanje