Analiza kiberkriminalne operacije v kateri je bilo zlorabljeno ime znane slovenske novinarke

Med brskanjem po spletni strani časnika Reporter smo konec septembra odkrili nekoliko nenavaden oglas. Oglas, ki je bil serviran preko Google Ads je vodil na lažen članek, ki pa je vizualno spominjal na članek v Slovenskih novicah. V članku je bil objavljen lažen intervju s slovensko novinarko Tanjo Gobec, ki naj bi imela zdravstvene težave. Članek je nadalje navajal, da je novinarka zdravstvene težave rešila z zdravilom, ki naj bi ga razvili na NIJZ, to zdravilo naj bi ji priporočil prijatelj, ki dela na ministrstvu za zdravje.

Članek je bil napisan v slovenskem jeziku in ni vseboval veliko jezikovnih ali slogovnih napak. Očitno se je nekdo potrudil, saj ni šlo preprosto za prevod besedila v slovenščino z Google Translate. Članek ima na dnu navedenih nekaj komentarjev, ki naj bi jih objavili uporabniki oz. bralci spletne strani. Komentarji niso samo pozitivni, pač pa so tudi navidez skeptični in tudi komentarji so napisani brez večjih jezikovnih napak. Poleg tega imajo komentatorji slovensko zveneča imena ter objavljene profilne slike. Če ob tem upoštevamo še to, da v zgodbi nastopa znana in realna oseba (znana novinarka) ter da se je povezava do članka pojavila na znanem slovenskem mediju (reporter.si) in to preko Google Ads oglasov, je jasno, da se je pri poskusu prevare nekdo kar precej potrudil. Kar nas je spodbudilo, da si poskus prevare pogledamo pobližje.

Kljub navedenemu, pa pozorno branje lažnega intervjuja hitro razkrije nekaj očitnih neresnic oz. neumnih napak avtorja lažnega zapisa. V članku je tako navedena lažna trditev, da naj bi znana novinarka uporabljala “novo zdravilo za zajedavce, ki so ga razvili v NIJZ”. V Sloveniji zdravil ne razvija NIJZ, niti ne izdaja dovoljenj za promet z njimi; slednje je naloga Javne agencije za zdravila in medicinske pripomočke (JAZMP).

V lažnem intervjuju je bilo navedenih še nekaj očitnih neresnic. Recimo, da so zdravniki, ki naj bi zdravili znano novinarko hoteli zgolj “potegniti denar” oziroma naj bi šlo za “organizirano skupino zdravstvenih delavcev iz različnih ustanov, ki so tako želeli zaslužiti”, zato so bili “aretirani in trenutno pričajo na sodišču”. Kar je očitna neresnica, saj bi o takšnem sodnem primeru zagotovo poročali vsi slovenski mediji.

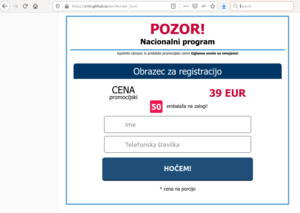

Na koncu je članek navajal, da so na Ministrstvu za zdravje “pred kratkim … ustvarili poseben obrazec za naročilo” zdravila, ki zdravi parazite v telesu, državljani pa morajo samo “navesti svoje ime in telefonsko številko, tako da vas bo operater državnega programa poklical, se posvetoval in določil, kdaj bi bilo najprimerneje dostaviti zdravilo”. Tudi ta trditev je precej malo verjetna.

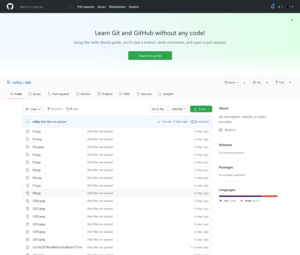

Tehnična analiza oglasa je pokazala, da je bil lažni članek objavljen na spletišču https://s1lo.github.io. Github.io (znan tudi kot Github Pages) omogoča gostovanje spletnih strani, ki jih uporabniki razvijajo in skladiščijo na GitHubu (github.com), te strani pa lahko z nekaj kliki objavijo na Github.io. Očitno so torej avtorji lažnega članka zlorabili preprost in brezplačen sistem gostovanja spletnih strani za to, da so preko njega širili lažne novice.

Iz URL naslova lahko vidimo, da je bilo ime uporabniškega računa na Github.io “s1lo”. Nadaljnja analiza je pokazala, da je lažni članek vseboval povezavo na spletni obrazec za registracijo, kjer naj bi uporabniki vpisali svoje ime in telefonsko številko.

Spletni obrazec se je nahajal na spletni strani gagamore.site in hitro smo ugotovili, da gre za spletno stran, ki se nahaja v Rusiji.

Spletni obrazec je podatke odlagal na URL naslov https://gagamore.site/land/order, vendar je bil ta del spletišča v času, ko smo izvajali pregled že blokiran. Se pa iz obvestila o napaki lepo vidi, da se spletišče nahaja pri ruskem ponudniku spletnega gostovanja, na naslovu scp62.hosting.reg.ru.

Github smo konec septembra obvestili o uporabniškem računu, ki je vzdrževal lažno spletno stran in Github je uporabniški račun ukinil. Nadaljnje raziskovanje je odkrilo večje število podobnih računov, ki so gostovali lažne spletne strani v različnih jezikih, v glavnem v jezikih, ki se govorijo v različnih vzhodno evropskih državah. Očitno gre za precej razvejano kiberkriminalno operacijo. O teh računih smo obvestili Github, ki je lažne vsebine odstranil iz svojih strežnikov.

Nekaj podobnih spletnih strani je mogoče na Githubovih računih najti še sedaj. Med drugim tudi podobno lažno novico v slovaškem jeziku, kjer podobno kot pri nas tudi nastopa znana medijska osebnost, slovaška radijska in televizijska voditeljica Adela Vinczeová. Uporabniško ime omenjenega Github računa je “do1li”.

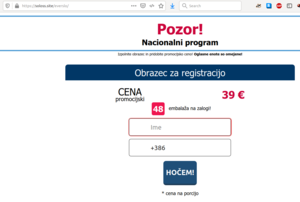

Še vedno je mogoče najti tudi vsebine v slovenskem jeziku, ki so bile iz Githuba že odstranjene. Očitno so napadalci preprosto odprli nov uporabniški račun in datoteke ponovno skopirali na Github.

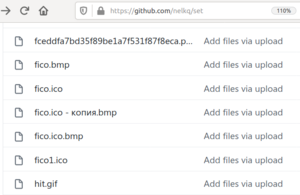

Trenutno aktualno je uporabniško ime “nelkq”, kot je videti iz zgodovine sprememb na Githubu, pa prevaranti lažno vsebino aktivno vzdržujejo (zadnja aktivnost na Githubu je bila nekaj dni nazaj).

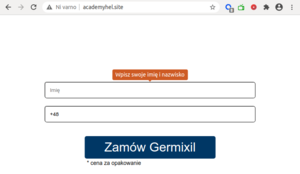

Analiza te strani je pokazala, da se obrazec, kamor naj bi uporabniki vpisali svoje osebne podatke (ime in priimek ter telefonska številka in kasneje še e-naslov) nahaja na spletišču soloss.site.

Tudi spletišče soloss.site se nahaja v Rusiji (na naslovu scp86.hosting.reg.ru).

Whois podatki za obe domeni, gagamore.site ter soloss.site kažejo, da je bila spletna stran registrirana v Rusiji (pri registrarju reg.ru), pri obeh pa se pojavlja e-naslov andcher12@yandex.kz oz. andcher12@yandex.com:

whois soloss.site

Domain Name: SOLOSS.SITE

Registry Domain ID: D205427763-CNIC

Registrar WHOIS Server: whois.reg.ru

Registrar URL: https://www.reg.ru/

Updated Date: 2020-10-26T16:03:44.0Z

Creation Date: 2020-10-21T15:56:28.0Z

Registry Expiry Date: 2021-10-21T23:59:59.0Z

Registrar: Registrar of Domain Names REG.RU, LLC

Registrar IANA ID: 1606

Domain Status: serverTransferProhibited https://icann.org/epp#serverTransferProhibited

Registrant Organization:

Registrant State/Province: Moscow

Registrant Country: RU

Registrant Phone: +7.9261011625

Registrant Email: andcher12@yandex.kz

Admin Phone: +7.9261011625

Admin Email: andcher12@yandex.kz

Tech Phone: +7.9261011625

Tech Email: andcher12@yandex.kz

Name Server: NS1.HOSTING.REG.RU

Name Server: NS2.HOSTING.REG.RU

DNSSEC: unsigned

Billing Phone: +7.9261011625

Billing Email: andcher12@yandex.kz

Registrar Abuse Contact Email: abuse@reg.ru

Registrar Abuse Contact Phone: +7.4955801111

URL of the ICANN Whois Inaccuracy Complaint Form: https://www.icann.org/wicf/

Last update of WHOIS database: 2020-12-10T12:41:51.0Z

Isti (oz. podoben) e-naslov se pojavlja tudi pri registraciji domen academyhel.site (nahaja se na scp106.hosting.reg.ru), ki vsebuje obrazec za naročilo lažnega zdravila v poljskem jeziku in whatusay.site (nahaja se na server177.hosting.reg.ru), kjer pa je bilo gostovanje zaradi zlorabe že prekinjeno.

Zanimiva je tudi analiza vsebine Github skladišča uporabnika “nelkq” (kjer se trenutno nahaja lažna novica v slovenskem jeziku). Ena izmed datotek v navedenem Github skladišču je datoteka z imenom “fico.ico - копия.bmp”.

копия je beseda, ki je najverjetneje zapisana v ruskem jeziku, pomeni pa “kopija”. Znak я (ja) namreč poznajo v ruski, bolgarski in nekaterih drugih vzhodno slovanskih verzijah cirilice, ki se uporablja na območju bivše Sovjetske zveze. V bolgarskem jeziku se “kopija” zapiše nekoliko drugače, zato smo sklepali, da je imetnik spornega Github računa rusko govoreča oseba.

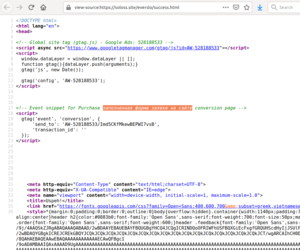

Nadaljnji pregled vsebine na Github skladišču je pokazal, da se rusko besedilo kot komentar pojavlja tudi v HTML kodi vsaj v eni izmed datotek. Vse navedeno kaže na to, da gre za kriminalno operacijo, ki jo vodijo storilci iz Rusije oz. območja bivše Sovjetske zveze, namen te operacije pa je zbiranje osebnih podatkov (telefonskih številk) s pomočjo lažnih člankov.

Nadalje je iskanje po spletu razkrilo, da je oseba, ki najverjetneje stoji za to kriminalno operacijo, na spletu iskala prevajalce iz ruskega jezika. Tako se je oseba andcher12 pred dvemi meseci na spletišču kwork.ru prevajalcu iz ruskega, češkega, ukrajinskega in angleškega jezika zahvaljevala za hiter prevod (“Перевод - Спасибо, все очень быстро”). Ravno tako se je ista oseba 2 meseca nazaj za hiter in kvaliteten prevod zahvaljevala prevajalcu med bolgarskim in ruskim jezikom. To tudi pojasnjuje, kako so napadalci uspeli pridobiti dovolj kvaliteten prevod oz. kako so se izognili prevajanju z Google Translate.

Uporabnik andcher12 ima kot profilno ime navedeno Андрей Чернов (Andrej Černov), na spletišče kwork.ru pa se je registriral 20. maja 2020. Ali je ime pravo, je težko soditi. Andrei Chernov je bil sicer znan ruski programer in eden izmer ustanoviteljev ruskega interneta, ki je umrl leta 2017, je pa Andrej Černov precej tipično (in dokaj razširjeno) rusko ime.

Telefonska številka, ki se pojavlja v Whois zapisu ima kodo države +7 (Rusija), področna koda 926 pa nakazuje, da gre za mobilno številko pri drugem največjem ruskem operaterju MegaFon in sicer iz območja Moskve.

Če povzamemo. Kriminalna združba iz Rusije je postavila lažne spletne strani v katerih nastopajo znane in realne osebe, pri čemer so za prevod v lokalne jezike uporabili prevajalce, zato je prevod precej boljši, kot bi bil z Google Translate. Vsekakor gre za zelo zanimiv in sofisticiran način prevare s katero napadalci skušajo zbirati mobilne telefonske številke naivnih uporabnikov iz Slovenije in ostalih držav jugovzhodne Evrope.

Se pa ob vsem tem odpira dvoje vprašanj.

Prvič, kako je mogoče, da Google take oglase sploh sprejme v svoje oglasno omrežje? Ob tem nam na misel pride Italija, kjer so inšpektorji pri pregledovanju ustreznosti oglasov na Youtube zelo strogi, posledično pa je Google zelo proaktiven pri odstranjevanju lažnih oglasov.

In kot drugo, kako da se takšni oglasi sploh lahko pojavljajo na spletni strani znanega slovenskega medija (Reporter.si)? Konec koncev je zavajajoče oglaševanje ne samo neetično, pač pa tudi zakonsko prepovedano.

Vsekakor bi bilo zanimivo raziskati kakšen je namen zbiranja teh telefonskih številk. Ter kaj natančno kiberkriminalna združba pravzaprav počne. Morda v drugi fazi sledijo poskusi telefonskih prevar? Ali pa gre za nezakonito uparjanje telefonskih številk, imen in IP naslovov posameznikov?

Ne bi bilo odveč, da zadeva pride pod drobnogled slovenskih inšpekcijskih organov in organov pregona.

P. S. Danes se je na Reporter.si pojavil nov oglas, ki oglašuje nekakšne fitodetoksične obliže ter uporabnike vabi, da posredujejo svoje osebne podatke.

Spletni strežnik, kjer se nahajata tako lažni oglasni članek, kot tudi obrazec za posredovanje osebnih podatkov (https://guga-bubba.com/), se nahaja na IP naslovu 94.23.87.122 (ip122.ip-94-23-87.eu).

Strežnik je lociran v Franciji. Poleg slovenske različice, je na strežniku tudi različica v slovaškem jeziku. Digitalno potrdilo za spletni strežnik je bilo izdano 10. novembra 2020.

Ključne besede: varnost, osebni podatki, GDPR, Rusija, phishing